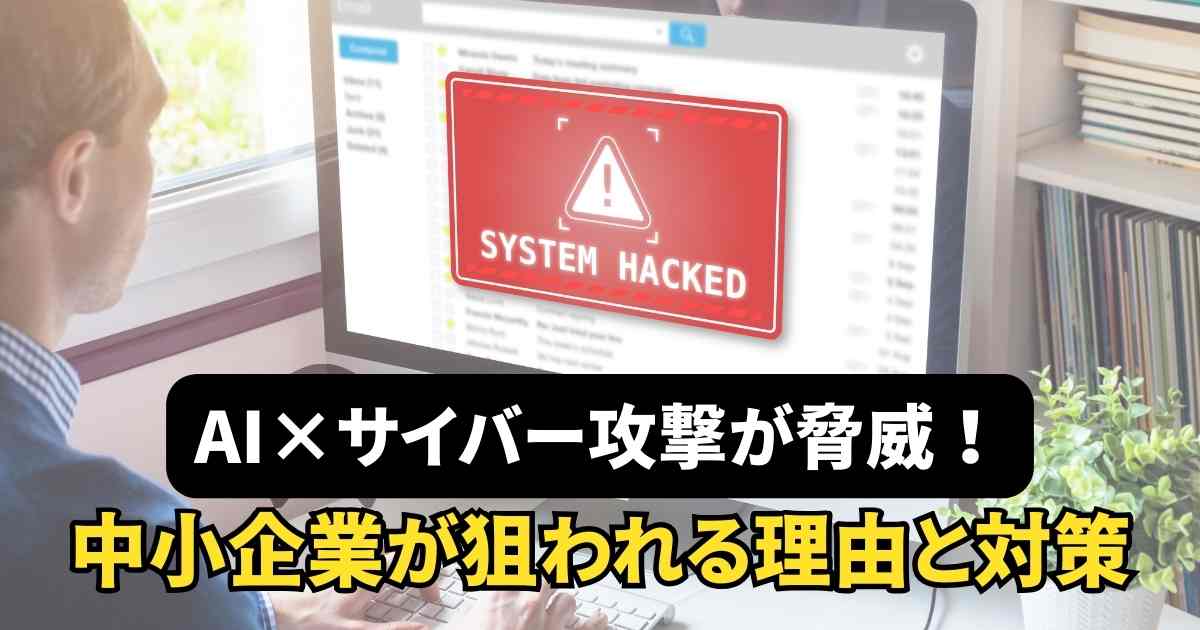

AI×サイバー攻撃の“脅威レベル”が変わった2025年。中小企業が狙われる理由と対策

2025.12.03

AIが日常的に使われるようになった一方で、サイバー攻撃もまたAIの進化を取り込み、これまでとは桁違いのスピードと巧妙さで迫っています。2025年は、攻撃対象が大企業だけではなく、中小企業や地方企業にも広がった年でもあります。

本記事では、今年象徴的だったサイバー攻撃の実例と、その背景にある“AI時代の脅威”を解説しながら、現実的に取るべきセキュリティ対策を紹介します。

\リベロエンジニアは企業様の課題に寄り添います!/

AIがもたらした“新しいサイバー攻撃”の姿

AIは便利な技術の一方、攻撃する側にとっても非常に強力な武器となります。2025年の攻撃手口の共通点を見ると、「AIが攻撃者の能力を補完・強化した」ことが明らかになっていることがわかります。

本物と見分けがつかないフィッシング攻撃

生成AIは、企業のメール文や役員の文章の癖、過去の発信内容などを学習し、自然で違和感のない文面を作り出せるようになりました。従来は、誤字や不自然な文体によって偽メールに気づける場面も多くありましたが、2025年の攻撃ではメールの内容だけでは見分けがつかないケースが増えています。

さらに、悪意ある攻撃者はAIを使って企業サイトのデザインを模倣し、公式サイトとほぼ同じ外観の偽ログインページを短時間で生成することができます。

これにより、受信者がリンク先のページまで含めて“本物”だと信じてしまうケースが増えています。

従来のように「不自然さを手がかりに判断する」方法は機能しづらくなっており、フィッシング被害は確実に増加しています。

AIによる脆弱性スキャンとパスワード攻撃の自動化

AIは公開情報や技術文書を高速に解析し、脆弱性のあるシステムや設定ミスを自動で洗い出すことができるようになりました。特に、脆弱性が公表された直後に攻撃が行われるケースが2025年は顕著で、ゼロデイ脆弱性を狙った“スピード攻撃”は確実に増加しています。

特に、クラウドやSaaSでは設定項目が多く、アクセス権限や公開範囲のわずかなミスが攻撃者に狙われる要因になります。こうした“設定の隙”をAIが自動で検出し、攻撃に利用される事例も増えており、小さな設定漏れが大きな侵害につながるリスクが高まっています。

音声AI・動画AIによるなりすまし攻撃

近年、取引先や上司、経営者になりすました音声をAIで生成し、指示や依頼を装うケースが複数の企業で報告されています。これまで信頼の根拠とされてきた「声の一致」は、もはや安全性を保証する要素とは言えなくなりました。

さらに、オンライン会議に登場する人物が、実際にはAIによる合成映像だった事例も確認されています。こうした技術の悪用により、映像や音声そのものが本人認証として機能しにくくなっており、企業のセキュリティ基準は新たな見直しを迫られています。

2025年の象徴的サイバー攻撃。実在企業の事例

AIを利用した攻撃は、実際に多くの企業に深刻な影響を与えました。2025年の象徴的な事例を紹介していきます。

【アサヒグループ】サイバー攻撃で出荷停止・約191万件の個人情報流出の恐れ

2025年9月、アサヒグループホールディングスはランサムウェア攻撃を受け、受注・出荷を含む基幹システムが停止しました。ビールや飲料、食品の出荷が大幅に遅れ、取り扱い商品を減らさざるを得ない状況が続きました。

11月27日の記者会見では、顧客や従業員の氏名・住所・電話番号など約191万件の個人情報が流出した恐れがあることが公表されました。犯行声明を出したのは、ロシア系とみられるハッカー集団「Qilin(キリン)」で、内部文書などを盗んだと主張しています。

システム障害の影響で、アサヒビールの10月売上は前年同月比で9割超、アサヒ飲料は6割程度にまで落ち込み、業界全体でも代替出荷の対応や商品販売停止が相次ぎました。

教訓:サイバー攻撃は情報漏えいにとどまらず、出荷停止や売上急減など、企業の事業基盤そのものを揺るがすリスクがある。

【アスクル】ランサムウェアで物流システムが停止、出荷能力は1〜2割に低下

2025年10月19日、オフィス用品通販大手アスクルは、ランサムウェア攻撃により物流システムが全面停止する事態に陥りました。受注・出荷業務がほぼすべて止まり、自動倉庫やマテハン設備、ロボットも稼働できなくなったため、現場では紙のリストを見ながら商品を探し、送り状を貼るといった完全な手作業での対応が続きました。

出荷能力は攻撃前の1〜2割程度にまで落ち込み、法人向けサービスは一部優先顧客に絞って再開するなど、平常運転にはほど遠い状態が続きました。本格復旧は12月以降と案内され、個人向けEC「LOHACO」の再開も遅れる見通しが示されています。

アスクル自身のシステムだけでなく、物流・倉庫のオペレーション全体が被害を受けたことで、顧客企業の業務にも影響が連鎖しました。

教訓:自社のセキュリティ対策が一定水準にあっても、物流・倉庫・外部委託先のシステムが止まると、事業継続そのものが揺らぐ。 サプライチェーン全体を視野に入れた対策が必要であることを示す事例です。

【スターバックス コーヒー ジャパン】委託先SaaS経由で従業員約4万人分の情報が漏えい

ターバックス コーヒー ジャパンは、シフト作成などに利用しているBlue Yonder社のSaaSサービスが外部からのサイバー攻撃を受けた影響で、従業員情報の一部が漏えいしたことを2025年9月に公表しました。問題が発覚したのは、Blue Yonder社側のデータ転送システムへの不正アクセスであり、スターバックスのシステムそのものが直接侵害されたわけではありません。

当初は約3万1,500名分の従業員情報(氏名・従業員IDなど)が対象とされましたが、その後の調査で約4万700人分の従業員ID等の漏えいが新たに確認されたと報じられています。いずれも顧客情報は含まれず、住所や電話番号、口座情報などの機微情報も含まれていないと説明されています。

それでも、従業員IDや氏名が企業名と紐づくことで、標的型メールやなりすましに悪用されるリスクが懸念されており、同社は従業員向けの注意喚起と相談窓口の設置などの対応を行いました。

教訓:情報漏えいは必ずしも「自社のシステムから」起きるとは限りません。委託先SaaSや外部ベンダーのセキュリティが、そのまま自社のリスクに直結することを示した事例です。

【マイナビ】クラウド設定ミスで約1万4,700件の社員情報が外部から閲覧可能に

2025年10月、マイナビは自社およびグループ会社の社給端末を管理するクラウド環境で、アクセス権限の誤設定があったことを公表しました。この設定ミスにより、2022年11月26日から2025年9月2日までの間、第三者が社員情報にアクセスできる状態になっていたことが判明しました。

誤って公開されていた可能性がある情報には、社員・派遣社員・委託先社員を含む1万4,762件分の氏名、社員番号、役職、所属部署名、就業場所、社用メールアドレスなどが含まれていました。現時点で不正アクセスの具体的な痕跡は確認されていないとしていますが、「閲覧可能な状態であった」という点は重く受け止める必要があります。

マイナビは、クラウド環境の権限管理体制を見直し、再発防止に向けた点検と監査体制の強化を進めると公表しました。

教訓:クラウドやSaaS環境では、「設定ミス」そのものが情報漏えいリスクになる時代です。攻撃を受けていなくても、「誰でも見られる状態」が長期間続いていれば、それだけで重大なインシデントとみなされます。

【美濃工業】中小製造業も標的に──VPNアカウント悪用からの侵入と300GB規模の情報流出

2025年10月、愛知県の自動車部品メーカー・美濃工業株式会社は、ランサムウェアによるサイバー攻撃を受けたことを公表しました。同社によると、10月1日に社員用VPNアカウントを悪用されて社内ネットワークに侵入され、その後数日にわたりシステム管理者アカウントの権限を奪取されるなど、組織内の探索と複数端末の制御が行われました。

10月3日にはファイルの暗号化やサーバー初期化が実行され、同4日にはランサムノート(身代金要求文)が残されているのを確認。受注・生産・出荷や資金決済に関わるシステムの停止を余儀なくされ、復旧作業と並行して警察や関係機関への連絡、コンピュータやネットワーク上の記録を調べて原因を突き止めるフォレンジック調査が行われました。

当初は情報流出はごく少量とみられていましたが、後の調査で約300GB規模の不正な通信量が確認され、顧客情報や個人情報の一部が外部に流出したことが判明しました。同社はVPNの遮断、全IDのパスワード変更、EDRの導入などを急ぎ進めています。

教訓:大企業だけでなく、地方の中小製造業も標的になるのが現在のサイバー攻撃の特徴です。VPNアカウントの乗っ取りや権限奪取から侵入されるケースも多く、「ID+パスワード」だけに依存したアクセス管理は限界に来ていると言えます。

\リベロエンジニアは企業様の課題に寄り添います!/

なぜAI時代に攻撃が急増したのか?背景にある構造的変化

AIの普及によって、サイバー攻撃が「多くなった」だけでなく、その質が変化しています。2025年のサイバー脅威は、もはや専門的なハッカーだけの問題ではなく、AIによって“誰でも攻撃者になれる時代”が始まったことを示しています。ここでは、攻撃が急増した背景をより深く解説します。

AIによって攻撃の敷居が下がった

生成AIが普及したことで、攻撃者は専門知識がなくても高度なサイバー攻撃を実行できるようになりました。

・攻撃コードの自動生成

・経営者・担当者の文体を真似たフィッシングメール

・脆弱性のAIスキャンによる高速探索

従来は熟練ハッカーだけができた行為が、AIで“誰でもできる”ようになり、結果として攻撃者の母数が急増しているのです。

クラウドやSaaSの拡大で“設定ミス”が重大な弱点に

企業の多くがクラウドやSaaSへ移行したことで利便性は高まりましたが、設定項目の複雑さから「公開設定のまま」「権限が広すぎる」といったミスが増えています。

実際、2025年は国内でも設定ミスが原因で情報が閲覧可能になった事例が相次ぎました。AIはクラウドの誤設定箇所も高速で探し当てるため、ヒューマンエラー×AIスキャンが深刻なリスクになっています。

サプライチェーン全体が“攻撃対象”になった

自社システムを守るだけでは不十分になりました。

物流、受発注、シフト管理、クラウドサービスなど、外部のITサービスが企業の業務に深く入り込んでいるため、取引先のセキュリティの弱点がそのまま自社のリスクになる時代です。

アスクルやスターバックスのように、委託先のシステム障害が本体の業務停止につながるケースも増えています。

AI時代に必要な“攻撃に強い”セキュリティとは?

AIによって攻撃が高度化した今、企業のセキュリティ対策も従来の“守るだけ”から、AIを活用した防御×自動化による迅速対応へと移行しています。ここでは、2025年に必要とされる代表的な対策をまとめます。

AIによる異常検知(UEBA)で、侵入を早期発見する

UEBA(User and Entity Behavior Analytics)は、AIがユーザーや端末の行動パターンを学習し、普段と異なる動きを自動で検知する仕組みです。

- 深夜の不自然なログイン

- 通常より大量のファイル操作

- 権限外フォルダへのアクセス

こうした“人間では気づきにくい異常”をAIがいち早く察知し、サイバー攻撃の兆候を可視化します。

自動レスポンス(SOAR)で被害拡大を防ぐ

SOARは、AIがサイバー攻撃の兆候を見つけた際に、

自動で初動対応を行う セキュリティの自動化基盤です。

- 不審アカウントの一時停止

- 通信の遮断

- 端末の隔離

これらを“数秒単位”で実行できるため、ランサムウェアなどの被害を最小限に抑えます。人的対応だけでは追いつけない時代に必須の仕組みです。

ゼロトラストで「信頼しない」ネットワーク設計へ

ゼロトラストとは、内部ネットワークであっても信用せず、アクセスのたびに確認するという考え方です。

- すべてのアクセスに認証を要求

- 必要最小限の権限だけを付与

- 社内・社外を問わず常に検証

これにより、万が一侵入されても「横移動」を防ぎ、攻撃範囲を最小限に抑えられます。

量子耐性暗号で“未来の脅威”に備える

量子コンピュータが本格実用化すると、現在主流の暗号方式が将来的に突破される可能性があります。

そのため、近年は量子耐性暗号(PQC) への移行準備を始める企業が増えています。

まだ義務化されてはいないものの、長期保管される機微情報、監査重要データ、機密性の高い業務データを扱う企業では早期対応が推奨されています。

中小企業がまず取り組むべき AI時代のサイバーセキュリティ対策

AI時代のサイバー攻撃は、これまで以上にスピードが速く、手口が巧妙です。とはいえ、すべての企業が高額なセキュリティ製品を導入できるわけではありません。ここでは 中小企業でも現実的に取り入れられ、効果の高い対策を整理しました。

パスワード管理の強化と「多要素認証(MFA)」の徹底

AIによってパスワード解析が高速化した今、弱いパスワードは最も狙われるポイントです。まずはこの2つを必ず実施するといいでしょう。

- 複雑なパスワードの利用(自動生成推奨)

- 多要素認証(MFA)の導入

特にメール・クラウド・勤怠・会計ソフトなど、「会社の中心となるサービス」は全てMFA必須にしましょう(※コストはゼロ〜低価格で導入可能)。

クラウド・SaaSの“設定ミスチェック”を定期的に行う

2025年に増えている漏えいの多くが、AI攻撃ではなく 「クラウドの設定ミス」 です。例えば、アクセス権限が“全員”になっていた、外部公開フォルダが放置されていた、管理者権限が多すぎる、などです。

対策としては、下記の3つを心がけるだけでも、漏リスクは大幅に下がるはずです。

- 月1回の設定棚卸し

- 権限の見直し(最低限ルール)

- 退職者アカウントの即時削除

取引先・外部サービスのセキュリティも確認する

アスクルやスターバックスのケースのように、委託先の障害が自社の業務停止に直結する時代です。中小企業でも確認すべきことは次の3点です。

- データを預けている外部サービスにセキュリティ基準はあるか

- 契約書に「情報管理の責任範囲」は明記されているか

- システム障害時の“代替手段”は用意されているか

特に シフト管理ツール/受発注システム/会計ソフト などは要注意です。

従業員への“年1回のセキュリティ教育”を必須にする

AI生成フィッシングは文面が自然なため、従業員のヒューマンエラーが最大リスクになっています。

日頃からの教育も大切ですが、年1回の教育だけでも、効果は大きく変わります。特に以下を理解してもらうことが重要になります。

- 不審メールの見分け方

- 添付ファイルを開かない基準

- 権限をむやみに共有しないルール

- パスワード使い回し禁止

バックアップの「オフライン保存」を確保する

ランサムウェア攻撃はデータ暗号化だけでなく、クラウドのバックアップまで狙うケースが増えています。そういったなかで、中小企業が最低限やるべきことは下記です。

- 週1回のオフラインのバックアップをしておく(外付けHDD/NASなどネットワーク未接続で保管)

- 復元テストを年数回実施する

バックアップがあれば、AIを使った攻撃でも “リカバリー不能” とはならないからです。

“小さく始められる”AIセキュリティサービスの活用

最近は、中小企業向けに低コストで導入できるAI型セキュリティ(EDR/UEBA/SOAR)が増えています。例えば、月数千円〜で利用できるAI型ウイルス対策、アラート自動判定、怪しい動きを自動で隔離などです。人手が足りない企業ほど、AIを活用して、守る仕組みが有効です。

\リベロエンジニアは企業様の課題に寄り添います!/

AI時代のサイバー攻撃に備えるために、企業が本当に必要な視点

AIが日常的に活用されるようになった今、サイバー攻撃は規模を問わずあらゆる企業に現実的な脅威となりました。攻撃手法はAIによって高度化し、特別な技術がなくても攻撃を実行できる時代になったことで、攻撃の量も質も急増しています。さらに、クラウドやSaaSの設定ミス、外部サービスの障害など、自社以外の領域から影響を受けるケースも増え、企業が守るべき範囲は広がり続けています。

こうした状況に対抗するには、完璧な防御を目指すよりも、現実的で続けられるセキュリティ運用が必要です。まずはパスワード管理や多要素認証といった基本を徹底し、クラウド設定の見直しや、外部サービスの安全性の確認を習慣化することが有効です。従業員教育や定期的なバックアップも、万が一の被害を最小限に抑えるための重要な対策です。また、人手が限られていても、AIによる異常検知や自動対応を組み合わせることで、企業は効率的に防御力を高められます。

リベロエンジニアが、AI時代のセキュリティ基盤構築をサポートします

そして、DX化が加速する今だからこそ、信頼できるパートナーの存在がより重要になっています。リベロエンジニアは、現場に寄り添ったシステム開発と運用支援を通じて、企業のセキュリティ強化をサポートしています。クラウド環境やアカウント管理の最適化、外部サービス連携の安全性向上など、企業の規模や状況に合わせた支援が可能です。

AI時代のセキュリティは、一度整備して終わりではなく、日々の運用と改善が不可欠です。自社だけで抱え込まず、必要に応じて外部の知見を取り入れながら、無理なく続けられるセキュリティ体制を築いていくことが、これからの企業に求められています。

\リベロエンジニアは企業様の課題に寄り添います!/

構成/リベロエンジニア編集部